QMHandbuch nach

DIN EN ISO / IEC 27001:2024 – Informationssicherheit.

Neu: Die Vorlage ist auf Anfrage auch auf englisch verfügbar.

Zielgruppe:

- Unternehmen die ein Informationssicherheitsmanagementsystem betreiben wollen oder müssen. Dieses Handbuch ist für Unternehmen jeder Branche ausgelegt.

Gliederung Verzeichnisse:

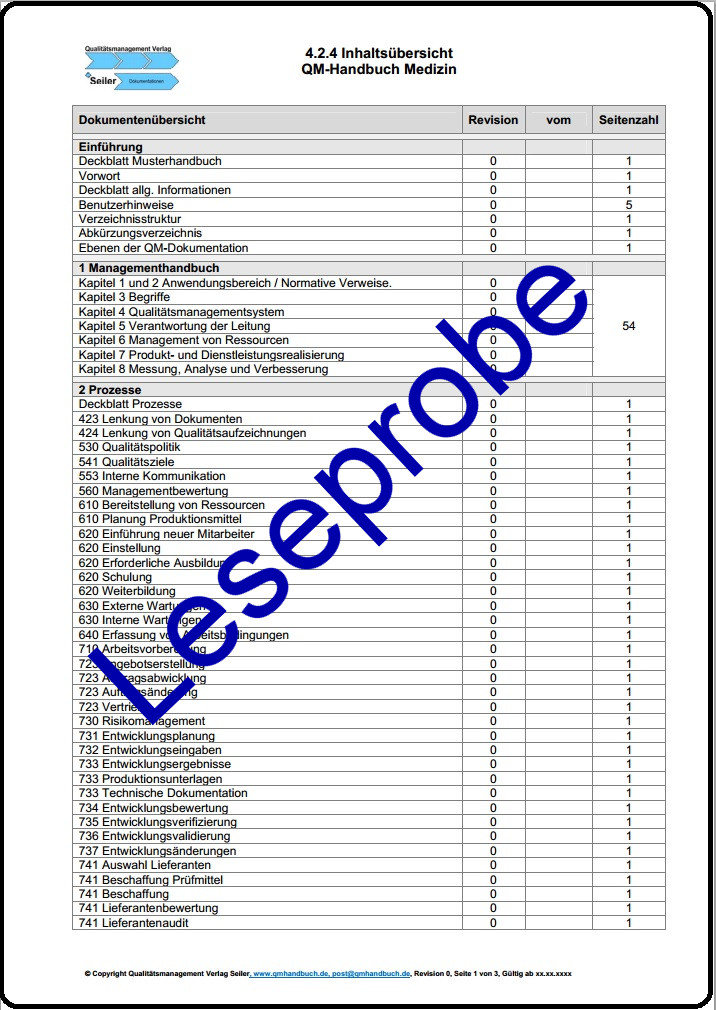

- Handbuch (10 Kapitel in einer Datei),

- Prozessbeschreibungen (52 Beispiele),

- Anweisungsbeispiele (8 Beispiele),

- Formblätter / Nachweisvorlagen (64 Beispiele)

Die Nummerierung entspricht der "high level structure" mit 10 Kapiteln. So kann eine Zuordnung zu anderen Normen leicht realisiert werden.

Lieferung:

Konditionen:

- Keine Ergänzungslieferungen,

- Rückgaberecht,

- Bezahlung per Rechnung oder PayPal.

Allgemein:

Wir haben die Formblätter und Nachweisformen mit Beispielen gefüllt. Dies vereinfacht die Erstellung und Anpassung.

Das Thema Informationssicherheit ist in allen Unternehmen eine Frage. Bestimmte Unternehmen müssen ein System zur Informationssicherheit einführen. Da diese Unternehmen bereits eine Zertifizierung nach DIN EN ISO 9001 haben, haben wir die Anforderungen der DIN EN ISO 27001 in ein komplettes Regelwerk gepackt. In den Prozessbeschreibungen, Arbeitsanweisungen und Nachweisen wurden, wenn sinnvoll und notwendig, ergänzende Regelungen hinterlegt.

Der Aufwand zur Anpassung des Regelwerkes unter Beachtung von MS-Office Kenntnissen ist sehr gering. Für Unternehmen mit bestehender Zertifizierung, dient das Regelwerk für neue Ideen und der Findung von vollständigen und praktikablen Vorlagen.

ISBN (Bei Bestellung über den Buchhandel):

ISBN

978-3-942882-67-5

|

Downloads:

Kein Abo und keine kostenpflichtigen Ergänzungslieferungen!

|

Alle Vorlagen können in MS-Office Programmen bearbeitet werden. |

| |

Preis: |

|

|

| |

112,00 € inkl. gesetzlicher MwSt.

|

| |

|

|

|

| |

|

|